如何使用AIX IPsec过滤IP地址

在银保监会 2021 年印发的《银行保险机构信息科技外包风险监管办法的通知》,明确要求银行保险机构不得将信息科技管理责任、网络安全主体责任外包,保障网络和信息安全,加强重要数据和个人信息保护,并对网络安全提出了明确的要求。

在基础层面上,网络安全是保护连接到网络的数据、应用程序、设备和系统的操作。作为网络安全的重要手段,网络扫描技术已经逐渐应用于侦测被过滤额设备和防火墙保护的网络主机,构造可能的内部 IP 地址列表, 并向这些地址发送数据包,对对方路由器进行 IP 识别并路由,或根据是否返回错误报文来进行探测 。而在完成构造内部 IP 地址列表后,通常会选择较为经济的 IP 地址过滤手段进行实际保护。本文将介绍作为金融行业 IT 信息系统最重要的支撑平台之一的浪潮 K1 Power 平台如何使用 AIX 系统自带的 IPsec 功能实现 IP 地址过滤。

- 启用 AIX 上的 IPsec 功能

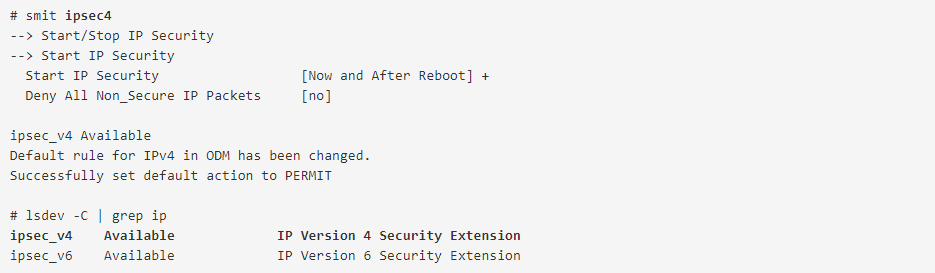

我们可以通过命令行或者 smit 菜单完成 IPsec 功能的启用,这里我们举例如何通过 smit 菜单启用 IPsec 功能:

上面的例子是启用 IPv4 的 IPsec 功能,如果要启用 IPv6 的 IPsec 功能也是相同的方法。注意,这里的“ Deny All Non_Secure IP packets ”设置为 no ,是因为我们的例子是采用类似黑名单的方法过滤 IP 地址;如果是采用白名单的方式,可以设置为 yes 。

创建过滤规则并启用

举例我们要屏蔽一个 IP 地址 8.211.1.243 ,不允许其访问当前的 AIX 系统,我们只需要通过下面的命令创建一条规则,其中, genfilt 命令创建规则, mkfilt 命令用于使这个规则生效:

规则创建完毕后,我们可以通过 lsfilt 命令确认一下针对这个 IP 地址的过滤规则:

注意:后续如果对已有的规则进行修改或者删除,可以使用 chfilt 或者 rmfilt 命令进行设置,在任何设置完成后也同样需要使用 mkfilt 命令对当前设置重新激活方能生效。

上述两条命令执行成功后, 不论是通过哪个网络端口发起的访问, 所有从地址 8.211.1.243 连接当前主机的任何协议或者服务都会被拒绝。

就这么简单,你学废了吗?

如果觉得我的文章对您有用,请点赞。您的支持将鼓励我继续创作!

赞1作者其他文章

评论 0 · 赞 1

评论 7 · 赞 13

评论 4 · 赞 4

评论 2 · 赞 6

评论 1 · 赞 2

添加新评论0 条评论