AIX IPSec4配置

下文是我之前帮助客户在AIX实施 IPSec4 配置,供大家参考。

目标服务器信息:

hostname

P750AommA1

ifconfig -a

en1: flags=1e080863,480

inet 192.168.20.210 netmask 0xffffff00 broadcast 192.168.20.255

tcp_sendspace 262144 tcp_recvspace 262144 rfc1323 1

en2: flags=1e080863,480

inet 192.168.100.203 netmask 0xffffff00 broadcast 192.168.100.255

tcp_sendspace 262144 tcp_recvspace 262144 rfc1323 1

en3: flags=1e080863,c0

inet 10.63.30.203 netmask 0xfffffc00 broadcast 10.63.31.255

lo0: flags=e08084b

inet 127.0.0.1 netmask 0xff000000 broadcast 127.255.255.255

inet6 ::1/0

tcp_sendspace 131072 tcp_recvspace 131072 rfc1323 1

其中 en3 为连接大网的 IP

- 检查系统是否安装有 bos.net.ipsec 的安装包;

lslpp -l bos.net.ipsec*

Fileset LevelStateDescription

Path: /usr/lib/objrepos

bos.net.ipsec.keymgt 6.1.3.3 APPLIED IP Security Key Management

bos.net.ipsec.rte 6.1.3.4 APPLIED IP Security

Path: /etc/objrepos

bos.net.ipsec.keymgt 6.1.3.3 APPLIED IP Security Key Management

bos.net.ipsec.rte 6.1.3.4 APPLIED IP Security

lsdev -Cc ipsec

ipsec_v4 Available IP Version 4 Security Extension

ipsec_v6 Available IP Version 6 Security Extension

配置规则 1, smitty ipsec4-> Advanced IP Security Configuration->Configure IP Security Filter Rules-> Add an IP Security Filter Rule ,允许 10.61.103.170 的 ip 可以通过 23 端口 telnet 到 10.63.30.203 上, interface 选择 en3 (服务器端是目标,发起 telnet 的是 source ,封的是目标端口)

- 配置规则 2 ,禁止所有向 10.63.30.203 的 telnet 请求

(注意, 最简单的方法是先配置允许特定 ip 的端口请求,就先增加 permit 规则,后添加 deny 规则;或者先随便添加后面通过 move 法则调整顺序也 OK )

激活当前规则 smitty ipsec4-> Advanced IP Security Configuration-> Activate/Update/Deactivate IP Security Filter Rule-> Activate / Update

测试,从 10.63.30.166 上 telnet 10.63.30.203 ,可以成功登陆;

其他机器上 tenlnet 10.63.30.203 无法成功,但 ping 可以通。

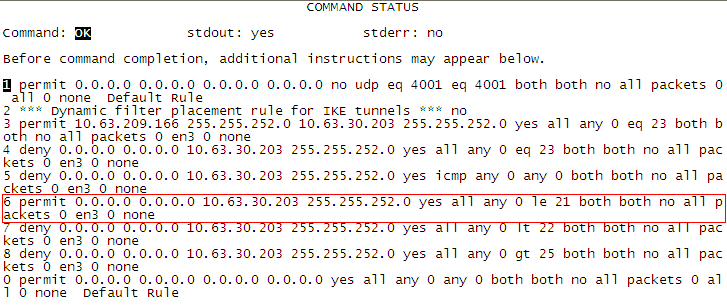

显示生效的规则:

1 Dynamic filter placement rule for IKE tunnels no

2 permit 10.63.209.166 255.255.252.0 10.63.30.203 255.255.252.0 yes all any 0 eq

23 both both no all packets 0 en3 0 none

3 deny 0.0.0.0 0.0.0.0 10.63.30.203 255.255.252.0 yes all any 0 eq 23 both both

no all packets 0 en3 0 none

4 permit 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 yes all any 0 any 0 both both no all pa

ckets 0 all 0 none

规则:允许 telnet/ftp到目标机器,但不允许 ping通

激活当前规则 smitty ipsec4-> Advanced IP Security Configuration-> Activate/Update/Deactivate IP Security Filter Rule-> Activate / Update

测试:从 10.63.209.166 上 ftp 或 telnet 到 10.63.30.203 都可以成功,但 ping 不通。

只允许某一范围内的端口号(如 22-25 以内可以使用,其他不允许)

激活之前,在 10.63.209.166 上测试, ftp 和 telnet 均可以成功,激活之后测试, ftp 失败

如需允许 21 以下的端口可以访问,则再增加规则(允许小于等于 21 端口):

move 规则顺序,将新增加的规则 move 到禁止小于 22 的端口访问规则的上面

再次激活规则。

测试,可以通过 10.63.209.168 访问 ftp 。

如要禁止某一范围内的端口访问,如 3000~5000 端口,可以这样:

1、 禁止所有端口;

2、 允许小于 3000 的端口访问;

3、 允许大于 5000 的端口访问。

如果觉得我的文章对您有用,请点赞。您的支持将鼓励我继续创作!

赞1作者其他文章

评论 4 · 赞 2

评论 0 · 赞 2

评论 0 · 赞 0

评论 0 · 赞 0

评论 0 · 赞 2

添加新评论0 条评论